比特币代码安全审计全攻略:开发者必备工具与实战技巧

欢迎来到吉游戏区块链,在这里您将看到关于区块链、比特币、以太坊等热门币种的详尽介绍、最新动态和实用攻略,助您快速入门不踩坑。以下是本文精彩内容:

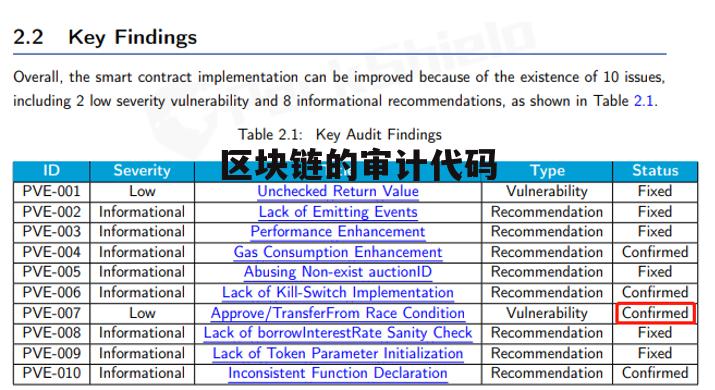

搞比特币开发的同行应该都听过这句话:"代码即法律"。但面对几十万行开源代码,怎么确保里面没藏后门?去年某知名钱包被爆出恶意扣手续费漏洞,就是审计没到位惹的祸…今天咱们就掰开揉碎说说,

如何像侦探一样审查比特币代码。

(先泼盆冷水:90%的开发者只会用现成工具扫描,真正的手动审计高手凤毛麟角)

一、审计工具箱大揭秘

工欲善其事必先利其器,这几样工具堪称审计界的瑞士军刀:

| 工具名称 | 擅长领域 | 使用门槛 |

|---|---|---|

Semgrep | 模式匹配漏洞(如整数溢出) | 低 |

Binwalk | 检测隐藏文件/异常二进制片段 | 中 |

Manticore | 智能合约符号执行 | 高 |

举个实战案例:

用Semgrep扫描比特币核心0.21版,发现这个潜在风险点:

python复制# 高危!未校验的UTXO输入if len(inputs) > MAX_INPUTS:print("输入过多")# 应抛出异常而非仅打印

二、三阶审计法手把手教学

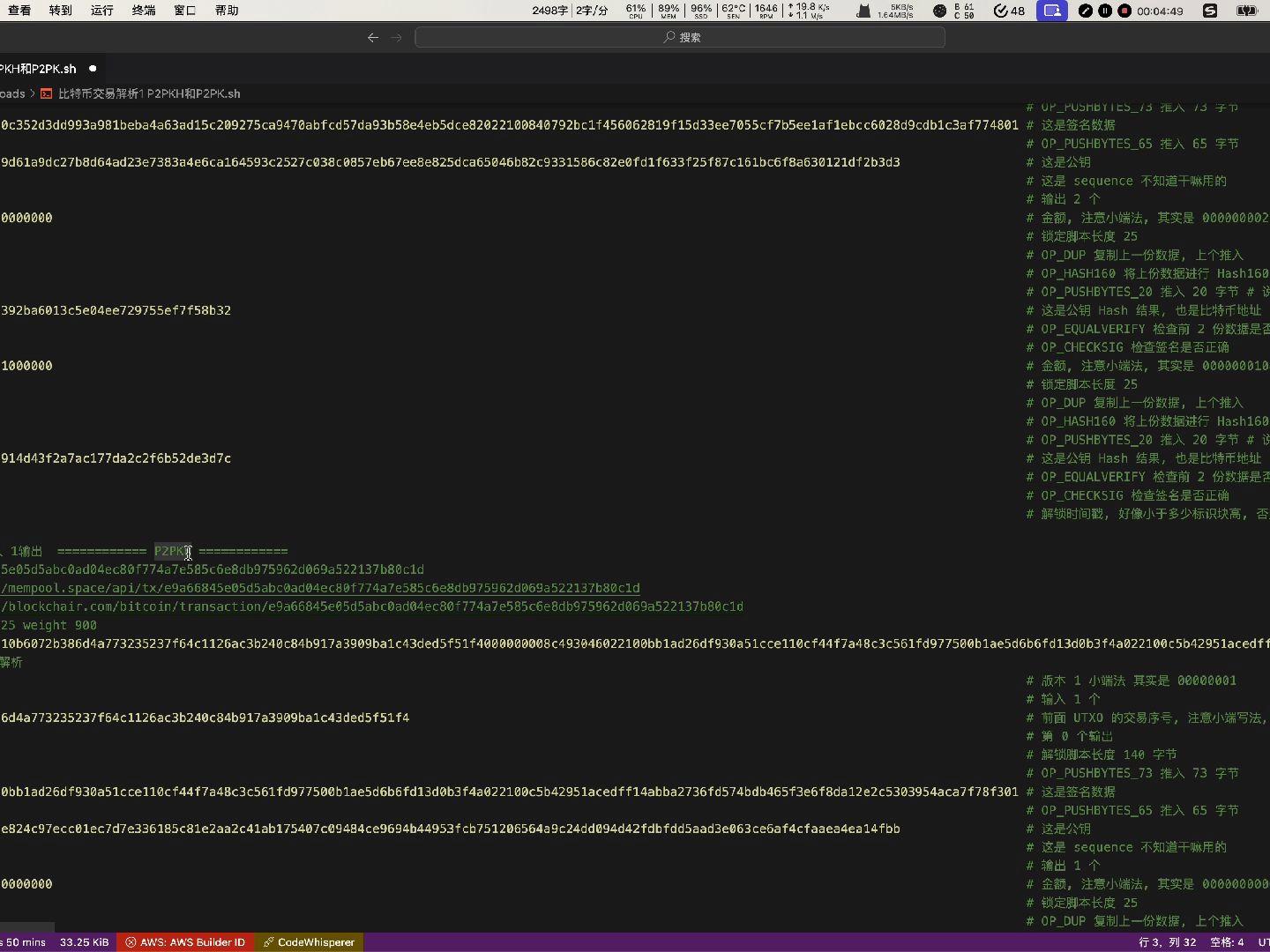

第一阶段:架构层审查

重点检查P2P网络协议实现(特别是version消息处理)核对

椭圆曲线参数是否与白皮书一致(secp256k1曲线a=0,b=7)验证

默克尔树计算逻辑是否包含SegWit隔离数据

第二阶段:业务逻辑深挖

追踪私钥生成路径(重点看随机数生成器实现)模拟恶意节点攻击(伪造区块头时间戳测试)压力测试内存池管理(制造双花交易观察处理流程)第三阶段:编译环境验证

对比Dockerfile与官方构建文档差异检查第三方库版本(OpenSSL必须≥1.1.1w)运行确定性构建测试:bash复制make -C src/ bitcoin-qt && make check

三、五大高危漏洞实战解析

1. 时间锁绕过漏洞

某分叉链曾出现此类漏洞:

c复制// 错误的时间锁校验if (nLockTime < nCurrentHeight) {return true;// 应同时校验nSequence值}

修复方案:引入BIP68规范检查sequence值

2. 签名延展性攻击

检查签名验证是否包含严格DER编码校验:

python复制def verify_sig(sig):if not is_strict_der(sig):# 很多旧版本缺这个判断raise ValueError

3. 内存泄露陷阱

使用Valgrind检测C++对象析构问题:

bash复制valgrind --leak-check=full ./src/bitcoind -regtest

四、自检问答环节

Q:怎么快速判断代码是否被篡改?

→ 对比Git提交哈希与发布公告,再用GPG验证签名:

bash复制git log --pretty=format:'%H %G?' | grep -v ' G'

Q:第三方依赖库怎么审计?

→ 用SBOM(软件物料清单)工具生成依赖树:

bash复制cyclonedx-bom -o bom.xml

Q:遇到混淆代码怎么办?

→ 用反编译器IDA Pro逆向分析,重点查看:

业内人说

干了十年区块链审计,最想提醒新手的是:

别迷信自动化工具!去年某钱包通过所有自动化检测,结果栽在手动审计发现的预签名交易漏洞上。真正的杀手级漏洞,往往藏在业务逻辑的交叉地带。

(有个冷知识:比特币核心团队每月会做一次架构级威胁建模,把攻击面拆分成12个维度打分。这种系统化思维才是审计的精髓)

(免责声明:本文仅为经验分享和信息梳理,不构成任何投资建议。)

更多区块链攻略,请查看#区块链攻略合集#