币圈小当家

2025-07-16 15:15:01

三年前某次行业会议上,一位安全工程师演示了用智能合约漏洞篡改交易记录的完整过程。现场观众的表情从困惑到震惊的变化,恰好折射出大众对区块链安全认知的断层。如今随着欧盟MiCA法规的实施,那些曾经被视为"技术细节"的安全问题,正在成为决定项目存亡的关键因素。

去年第三季度,某知名公链的异常流量激增37%,这并非用户增长带来的喜讯。安全团队发现攻击者正在测试新型的女巫攻击变体,通过伪造大量节点身份试图扰乱网络共识。这类攻击的成本相较三年前降低了68%,得益于云计算资源的廉价化。

行业常见现象显示,约42%的项目方仍在重复使用2019年的防御方案。某个去中心化应用遭遇攻击时,其审计报告里赫然写着"通过所有安全测试"——这份报告出自某知名审计机构,采用的却是两年前的标准。

多重签名方案曾被视作金科玉律,直到某基金会的管理密钥在五个地理分布的硬件钱包同时失效。现在主流方案开始结合:

行为生物识别:记录管理员操作时的肌肉记忆特征

时间锁动态调整:根据网络状态自动变更关键操作延迟

零知识证明验证:在不暴露细节的情况下确认权限

但某开源项目维护者私下透露,他们三分之二的代码贡献者仍不理解这些机制的实际风险阈值。就像给中世纪城堡装上电子锁后,守卫却不会重置密码。

调查显示,78%的个人用户分不清网络层和应用层风险的区别。常见误区包括:

• 认为冷钱包绝对安全,却忽视物理盗窃风险

• 过度关注加密算法强度,忽略社会工程攻击

• 将审计报告等同于终身保险,不进行定期检查

某次社区投票中,92%参与者反对强制性的二次验证,理由竟是"影响操作便捷性"。这种便利与安全的矛盾,在多个公链治理提案中反复出现。

对于非技术用户,可操作的防护步骤应当具体到行为层面:

1. 每月检查一次授权合约列表,取消闲置应用权限

2. 使用隔离浏览器进行敏感操作,避免插件干扰

3. 关键操作前验证官方社交媒体公告,防范钓鱼攻击

4. 重要账户设置交易金额阈值,超过需人工确认

某交易所的安全主管指出,实施基础防护措施的用户,遭遇重大损失的概率降低83%。但令人担忧的是,只有不到15%的用户完整执行过权限审查。

监管机构开始注意到这些问题。德国BaFin最新指引要求项目方必须用通俗语言说明主要风险,禁止使用纯技术术语堆砌的安全声明。这种信息平权尝试,或许能缩小专业壁垒造成的认知鸿沟。

安全领域没有终极方案,只有持续演进的攻防博弈。当某个项目宣称"绝对安全"时,这本身就该成为最大的危险信号。理解基本防护逻辑的重要性,已不亚于掌握资产管理的核心原则。

©版权声明

文章版权归作者所有,未经允许请勿转载,同时本站内容仅代表我们个人的观点,均不构成投资建议。

分析师指出狗狗币技术动能强势回归,价格有望冲击1美元关键位,但若跌破支撑可能回落至0.06美元。当前多空博弈激烈,需关注RSI指标和趋势线变化,市场不确定性凸显投资机遇与风险并存。

BTC和ETH近期呈现震荡走势,双十一后市场关注山寨币爆发机会。文章分析BTC在104500-107000区间压力位、ETH在3500-3660的波动趋势,并探讨UNI销毁机制及ASTER、CRV、ZKC等代币的技术面走势,为投资者提供策略参考。

比特币现货需求激增至四个月峰值,市场出现看涨反转信号。数据显示现货交易量增长23%,投机活动明显增强。分析师指出突破11万美元关键支撑位将触发上涨动能,可能推动价格向历史高点迈进。宏观经济改善和投资者风险偏好回升为市场提供支撑。

波场TRON账户数突破3.4亿大关,成为全球增速最快的公链之一。数据显示其总交易量已超120亿次,链上生态涵盖DeFi、NFT、稳定币等多个热门领域,年处理交易规模达数万亿美元。凭借高吞吐量和可靠性优势,波场TRON正为全球用户提供高效的区块链服务。

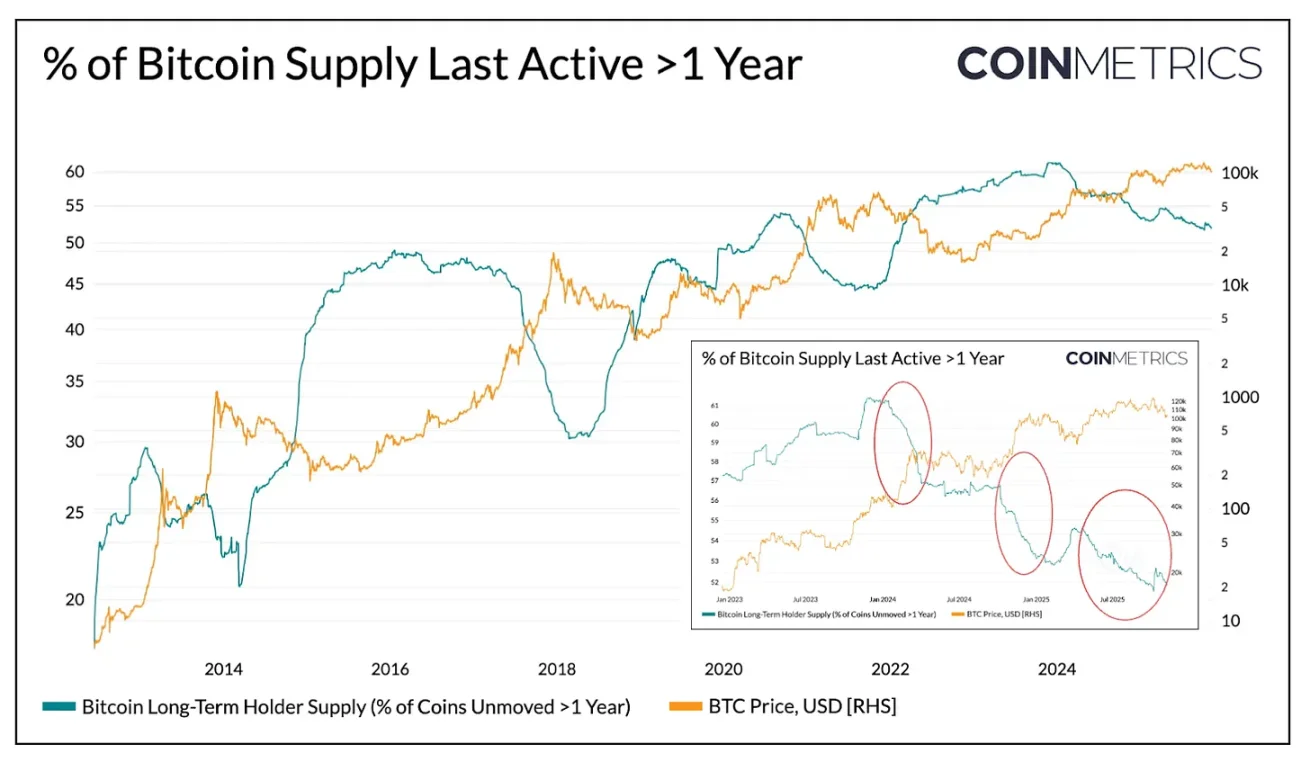

Coin Metrics分析比特币本轮周期呈现平缓趋势的原因,指出长期持有者分批出售与机构需求承接导致供应周转放缓。现货比特币ETF和加密财库占据近四分之一流通量,市场结构趋于成熟,波动率稳定在45%-50%区间。这种供需平衡延长了周期节奏,标志着比特币向机构化资产转型。

比特币和以太坊近期反弹加速,UNI突破潜力与ZEC投资机会引发市场关注。文章分析BTC重回106000美元关键位,ETH守住3520支撑位仍具上涨空间,同时解读隐私币、DeFi及山寨币轮动行情,提供主流币种操作策略与市场趋势研判。